NIS 2 – Die Richtlinie für Ihre Cybersicherheit

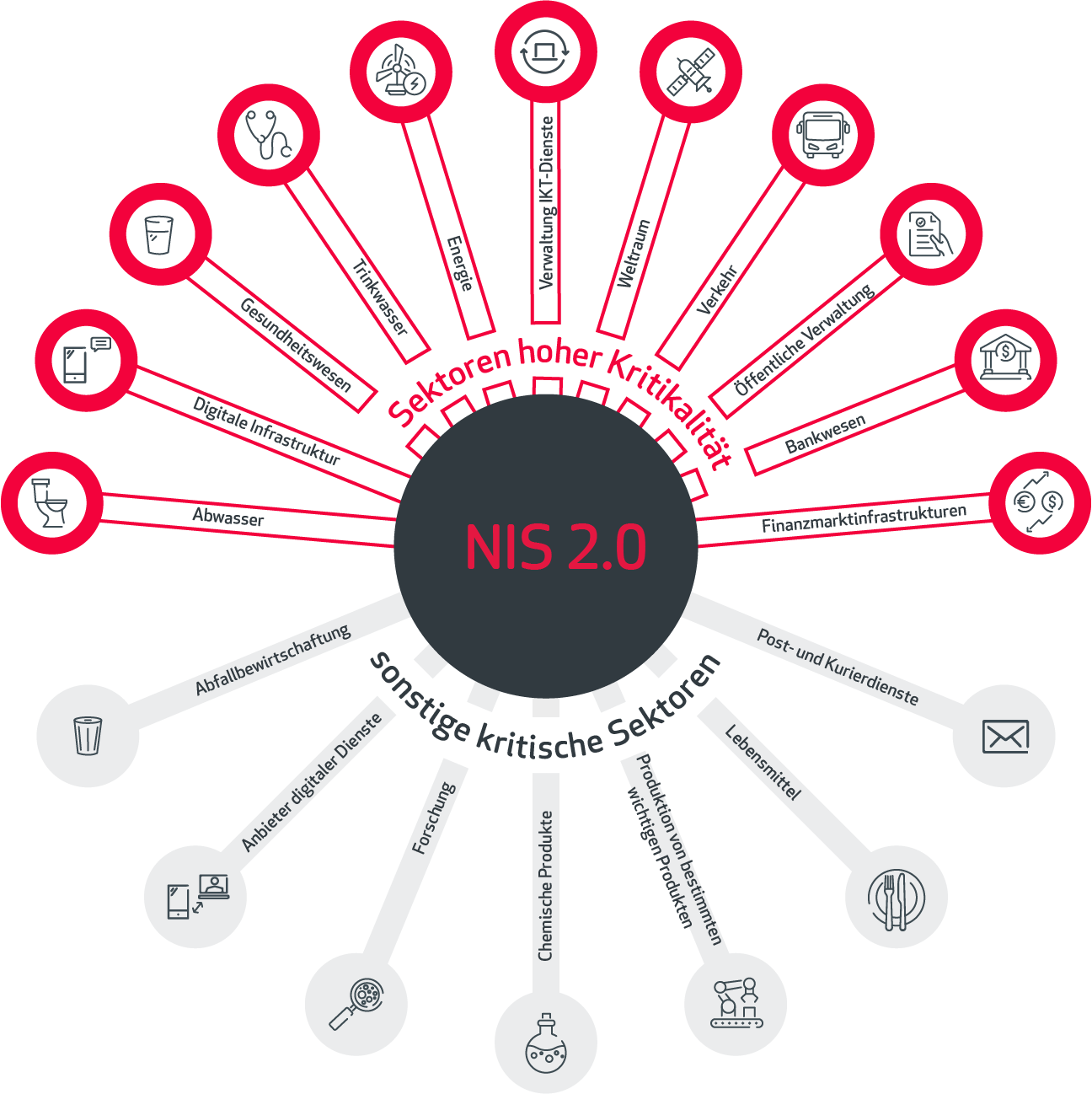

Infolge der Novellierung des NIS-Gesetzes fordert die NIS 2.0 wesentliche Änderungen in Bezug auf das Supply Chain Risk Management. Dadurch sind auch viele kleine und mittelständische Unternehmen betroffen, da sie häufig in der Lieferkette großer Unternehmen und Betreiber wesentlicher Dienste sind. Zukünftig werden daher die Anforderungen auf Basis der europaweiten NIS 2-Richtlinie für viele weitere Unternehmen (sogenannte „Betreiber wichtiger Dienste“) mit mehr als 50 Mitarbeitenden gelten.

Betreiber wesentlicher Dienste werden die Pflichten und Anforderungen an ihre Dienstleister, Lieferanten und Dritte übertragen müssen, beispielsweise bei der Selektion von Ausschreibungen, Vergaben von Projekten und Geschäftsbeziehungen.

Lernen Sie Ihren Sicherheitsstatus kennen – mit dem ACP Cyber Security (Self) Assessment

Dieses Cyber Security Self Assessment wird Ihnen von ACP in Zusammenarbeit mit Microsoft kostenlos zur Verfügung gestellt, damit Sie den aktuellen Stand Ihrer Cybersicherheit erfahren. Es handelt sich um eine einfache und schnelle Übung, die Ihnen wertvolle Einblicke und Empfehlungen liefert. Für die Durchführung der Bewertung benötigen wir etwa zwei Stunden Ihrer Zeit. Sie ist ein guter Ausgangspunkt für die Arbeit an der Cyber-Resilienz und die nachfolgende Beratung zur Erfüllung der NIS 2 Anforderungen.

So läuft das kostenlose Cyber Security (Self) Assessment ab

Schritt 1 – Die Checkliste

Zunächst erhalten Sie eine Checkliste, mit der Sie sicherstellen können, dass Sie über die Informationen und Berechtigungen verfügen, die Sie benötigen, um sicherheitsrelevante Daten aus Ihrer hybriden IT-Umgebung abzurufen.

Schritt 2 – Der Scan

Sobald dies bestätigt und vorbereitet ist, werden Sie durch vier Scan-Setup-Bildschirme geführt. Sie können Informationen von einer Auswahl Ihrer Computer, dem lokalen Active Directory, dem E-Mail-DNS und Ihrem Microsoft-Cloud-Mandanten abrufen.

Schritt 3 – Der Fragebogen

Sie werden gebeten, eine Reihe von Fragen zu Ihren IT- und Sicherheitsverfahren und -richtlinien zu beantworten. ACP kann Sie bei Bedarf hierbei gerne unterstützen.

Schritt 4 – Ergebnis und Beratung

Die Ergebnisse und Antworten werden verwendet, um Ihnen faktenbasierte, nach Prioritäten geordnete Ratschläge zur Verbesserung Ihrer Cybersicherheitslage zu geben. Nach dieser Bewertung können Sie Ihre Ressourcen gezielt einsetzen, um die Cybersicherheitspraxis Ihres Unternehmens effektiv zu optimieren.

ACP bietet hierbei optionale Consultingleistungen an, einerseits um die Ergebnisse gezielt auf die Anforderungen der NIS 2 umzulegen, andererseits um eine gemeinsame Roadmap und Strategie zu definieren.

Ja, aber… meine Daten

Ihre Daten werden nur zu dem Zweck verwendet, Ihnen verwertbare Erkenntnisse zur Verbesserung Ihrer Cybersicherheit zu liefern. Die gesammelten Informationen werden nicht an Dritte weitergegeben und werden gemäß unseren Richtlinien zur Datenaufbewahrung gelöscht.

Alle im Rahmen der Bewertung gesammelten Informationen werden in Ihrer speziellen On-Demand-SQL-Service-Instanz in einem für die Verwaltung dieser Bewertungen vorgesehenen Mandanten gespeichert. In der Analysephase durchlaufen Ihre Daten einen schrittweisen Prozess, der Folgendes umfasst: Extraktion abgeleiteter Daten und Datenbereinigung, Anreicherung und Analyse Ihrer Daten.

Legen Sie gleich los

Starten Sie die faktenbasierte Verbesserung Ihrer Sicherheit.

Fit für die EU NIS 2 Richtlinie

Unsere Checkliste bietet einen Überblick über die Anforderungen und Schritte in Bezug auf die NIS 2 Richtlinie. Sie dient als nützliche Grundlage, um sicherzustellen, dass Ihre Organisation die erforderlichen Maßnahmen zur Verbesserung der Cybersicherheit und zur Einhaltung der EU-Vorschriften ergriffen hat. Erfahren Sie, wie Sie die NIS 2-Richtlinie umsetzen und die digitale Resilienz Ihres Unternehmens stärken können.

Haben Sie Fragen?

Unsere Expert*innen beraten Sie gerne persönlich zu individuellen IT-Security-Lösungen.